La industria del malware necesita mejorar y seguir robando. Así que investigan e invierten. Hay dos formas diferentes de invertir si estás "en el negocio": una es invertir en

nuevas vulnerabilidades para poder infectar más eficientemente. Esto es complicado y no hablaremos de ello en esta entrada. La otra vía de inversión está en

cómo robar de forma más eficiente cuando la víctima ya está infectada. ¿Qué han hecho al respecto últimamente?

¿Cuál es el troyano bancario más lucrativo?Existen millones de troyanos bancarios. Más de los que probablemente podamos imaginar y más de los que las casas antivirus pueden manejar. Pero la mayoría de ellos tienen mucho en común. Básicamente

en sus objetivos (robar, cuanto más mejor) y

en la manera en la que llegan y se quedan en el sistema.

Simplificando mucho, el troyano más lucrativo es el llamado "ZeuS" o "Zbot", nacido a finales de 2005. Zeus, dependiendo de con quién se hable, es una cosa u otra. Su historia es lo suficientemente larga como para cubrir filtraciones de código, mutaciones, copias... Para esta entrada,

ZeuS es básicamente una filosofía y una plantilla. Una "plantilla" porque permite, con un programa, crear un troyano bancario con objetivos a demanda, con su propia sintaxis y reglas. Un kit de "Hágalo usted mismo" con funcionalidades muy avanzadas. Es también una "filosofía"

por la forma en la que roba, que podría ser considerada un estándar hoy. ZeuS consolidó un estilo en los troyanos bancarios. Lo que hace, y la base de su éxito es (entre muchas otras cosas):

- Se inyecta en el navegador, para modificar lo que el usuario ve realmente en su pantalla. Inyecta nuevos mensajes o campos y modifica el comportamiento o envía los datos relevantes al atacante.

- Si no puede o no sabe inyectar nada, captura y envía al atacante el tráfico https.

De esta forma y con esta estructura básica, ZeuS (como concepto) ha estado vivo y coleando durante 8 años ya. Existen malware con diferentes nombres, pero fundamentalmente, siguen algunas de estas pautas de estilo.

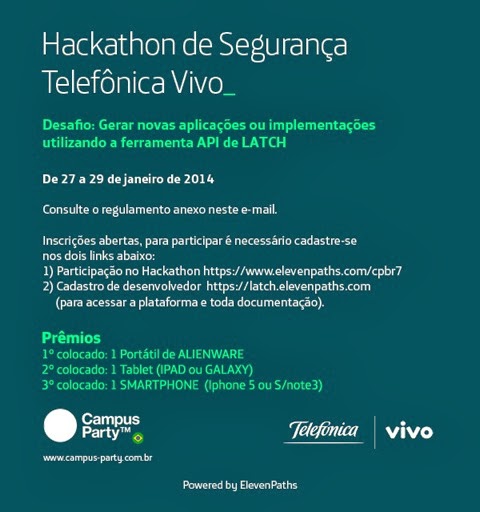

![]() |

| Uso de navegadores. La versión de Chrome de 64 bits está prácticamente en desarrollo en Windows. La de Firefox de 64bits para Windows incluso se canceló temporalmente |

¿En qué están invirtiendo?ZeuS ha evolucionado técnicamente, pero ha mantenido su estructura "básica". ¿Existe una rama "oficial" de ZeuS? Sí, se puede comprar, pero hay "forks" y variantes que se han convertido a su vez en estándares. Aparecen funcionalidades cada cierto tiempo y otros grupos de atacantes las adoptan, copian o compran.

Centrándonos en los últimos cambios más interesantes que han sido noticia últimamente, los más significativos son :

Usar TOR para comunicarse con su servidor central (command and control) y versiones de ZeuS compiladas directamente para 64 bits. Aunque no se han visto "in the wild", esto mejora drásticamente las capacidades de ZeuS.

Uno de los puntos débiles (y a su vez, ventajas) de ZeuS (y del malware en general hoy en día) es que

depende de servidores externos. Una vez que estos servidores no están disponibles, el troyano es fundamentalmente inútil. Para solucionar esto, los atacantes han usado hasta ahora dominios dinámicos, generadores de dominio, técnicas de "fast flux" en los DNS, hosting a prueba de balas.... y todas estas técnicas son válidas pero resultan "caras".

Usar TOR y dominios .onion les proporciona una resistencia más "barata". Cerrar, detectar o investigar estos servidores será mucho más complicado para los "buenos", y para los atacantes resultará mucho más sencillo conservar esta estructura más "resiliente".

Por otro lado, crear versiones nativas para 64 bits requiere una explicación previa. Hoy, una buena parte de sistemas Windows son de 64 bits. En esta arquitectura, las aplicaciones de 64 bits y la mayoría de las de 32 (excepto los drivers) funcionan sin problemas. Por eso hoy, muchos programas siguen siendo compilados para 32 bits, y así pueden correr en XP (cuya versión de 64 bits no es muy usada) y el resto (que sí son en su mayoría de 64 bits). Los programadores, para facilitar la compatibilidad, compilan para 32 bits. Y así lo hace el malware también. Hoy incluso con sistemas operativos de 64 bits, los navegadores suelen ser de 32 (incluso Internet Explorer, que viene con versión de 32 y 64 en los últimos Windows).

La razón es para mantener compatibilidad con los plugins y extensiones del navegador que son aún de 32 bits. Entonces,

¿por qué crear malware que solo funcionaría en navegadores de 64 bits? Porque pueden. Quizás están experimentando en estos momentos, preparándose para el futuro próximo. De hecho, la versión de ZeuS de 64 bits se ha encontrado "dentro" de una versión de 32. Esto significa que, una vez infectado, usa una u otra dependiendo del navegador. Quizás no encuentren a muchas víctimas usando exclusivamente navegadores de 64 bits (según Kaspersky, el 0,01% de usuarios usan IE nativo de 64 bits), pero es un mercado que no quieren dejar de lado, y para cuando aumente (los navegadores ya hacen esfuerzos para disponer de versiones nativas de 64 bits que terminarán por imponerse), quieren que su software esté preparado.

Puede que haya otra razón. Usar versiones de 64 bits puede permitirles pasar más inadvertidos en las sandboxes de los investigadores y casas antivirus. La detección para la mayoría de las casas antivirus pasa por este circuito: sandbox y, si es sospechoso, análisis más profundo y, si sigue siendo sospechoso pero no se ha clasificado todavía dentro de ningún grupo, análisis manual. XP es un sistema muy utilizado como sandbox todavía. Las versiones nativas de 64 bits de malware no funcionarán en ese entorno. Pero esto depende mucho de los recursos de las casas antivirus y sus métodos más o menos sofisticados.

¿Qué significan estos cambios?Que los programadores de troyanos bancarios no temen a los usuarios y solo un poco las casas antivirus.

Su única limitación son sus propias capacidades técnicas. Que, si les apatece, son más proactivos que cualquier otra industria. Y que quieren el pastel completo de usuarios para robarles todo lo posible.

Sergio de los Santos